이전 글에서는 windbg만 사용했는데 mona와 칼리 설치 기념으로 빠르게 다시 하겠습니다!

1. 실습 환경

OS : Windows 10 64bit

Language : python 2.7.13

Tool : windbg(x86)

2. Crash 확인

metasploit-framework를 통해 패턴을 3만개 만든다.

잘 못 찾는 거 같다.. 이전 글 처럼 gdb pattern을 사용하면 offset은 26074인걸 알 수 있다.

(칼리 pattern 5천개 정도는 잘 찾는다.. 3만개가 많아서 그런가..)

위 명령어를 통해 mona를 실행한다. ㅎㅎ

modules 명령어를 통해 모듈의 보호 기법을 쉽게 확인할 수 있다... 감동...

역시 MSRMfilter03.dll은 Reabse와 ASLR이 false이다.

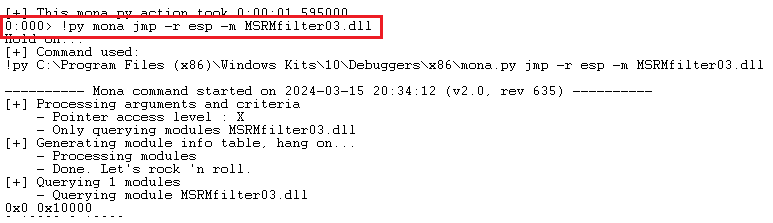

이전 글에서는 MSRMfilter03.dll에서 jmp esp 가젯을 windbg로 못 찾았는데 mona를 사용해서 찾아보겠습니다.

위 명령어는 MSRMfilter03.dll에서 jmp esp 가젯을 찾는 명령어이다.

찾았다... windbg 보다 mona가 더 잘 찾나보다... ㄹㅈㄷ

생각해보면 환경이 달라도 같은 dll 이니까 가젯이 있는게 맞는 거다 -> 근데 windbg가 못 찼았네;;

가젯을 사용해보자!

멈추기 위해 \xcc를 넣었다.

가젯을 타고 \xcc에서 멈췄다....!

이제 shellcode를 넣으면 끝이다.

칼리를 써서 그림판이 열리는 shellcode를 만들었다. -> 안됨... 뭐지..

또 구글링해서 calc 코드를 가져왔다.

그래도 mona를 사용할 수 있어서 행복하다...

'윈도우 버그 헌팅' 카테고리의 다른 글

| Easy RM to MP3 Converter(BOF 실습) (0) | 2024.03.14 |

|---|---|

| Exploit writing tutorial part 10 (0) | 2024.03.08 |

| Exploit writing tutorial part 9 (0) | 2024.03.07 |

| Exploit writing tutorial part 8 (0) | 2024.03.06 |

| Exploit writing tutorial part 7 (0) | 2024.03.05 |