@ 스위치 장비 특징

1. 스위치 -> ip가 필요없음 -> 설정이 안됨

- Layer 2 계층 장비

L2 L3 L4

- ETH | IP | TCP | HTTP

------> MAC 주소 참조

- 스위치는 'Mac Address-Table' 정보 참조한다.

2. 스위치 기본 동작 - 운영체제에서 다 해준다.

- Learning : MAC 주소 자동 학습 기능-> arp 요청을 받으면 출발지 mac 주소를보고 테이블에 없으면 학습한다.

- Flooding : 브로드케스트 프레임을 수신하여 전체 포트로 프레임을 복제하여 전송하는 기능

- Forwarding : 'mac address-table'을 참조하여 해당 포트로만 프레임을 전송하는 기능

- Aging : 'mac address-table'에 등록된 MAC 정보를 갱신 및 삭제하는 타이머(에이징 5분)

- Filtering : 프레임을 수신한 포트로 다시 프레임이 송신되지 않도록 차단하는 루프 방지 기능

3. 트랜스패런트 브리징 기능 -> 스위치가 해당한다.

- 관리자가 참여하지 않아도 동작이 가능한 특성

4. Switch 명령어

en

conf t

!

hostname 이름

!

enable secret cisco

!

no ip domain-lookup

!

line con 0

password ciscocon

login

exec-timeout 0 0

logg syn

!

line vty 0 15

password ciscovty

login

end

!

5. 스위치 관리자 IP 주소 설정

- 기본적으로 VLAN 1 인터페이스에 IP 주소를 설정하여 관리용으로 사용한다.

- 같은 vlan 끼리는 같은 네트워크이다. -> 브로드 캐스트 받으면 같은 vlan으로 보냄

- vlan은 가상인터페이스이다. vlan이 같으면 vlan에 속해있는 컴퓨터로 콘솔 접속이 가능하다.

@ SW1

conf t

int vlan 1

ip address 13.13.10.101 255.255.255.0

no shutdown

!

ip default-gateway 13.13.10.254 -> 스위치가 다른 네트워크로 요청/응답을 보낼때 사용

end

!

SW1#show run

SW1#show ip int brief

A,B,C>ping 13.13.10.101

A,B,C>telnet 13.13.10.101

sh cdp neighbors (detail)-> 나랑 연결된 cisco 장비를 찾아준다.

@ VLAN

1. VLAN(Virtual LAN) -> 내부 네트워크를 분리

- 스위치에서 가상으로 LAN을 분리하는 기능

- VLAN 목적

논리적으로 브로드케스트 도메인을 분할하여, 브로드케스트 양 최소화

서로 다른 VLAN 간에 ARP 요청이 안되기 때문에 유니케스트 접근 제어 가능 -> 게이트웨이를 이용한다.

논리적인 방법으로 브로드케스트 도메인을 분할하기 때문에 관리상 효율적

Ex) 학원 VLAN 설계 및 구성

A Class vlan 11

B Class vlan 12

C Class vlan 13

D Class vlan 14

[실습] '02_VLAN 예제-1.pkt' 파일

2. VLAN Database

- VLAN 정보는 VLAN Database로 관리한다.

- 모든 포트는 VLAN 1에 소속되어 있기 때문에, 브로드케스트를 전체 공유한다.

- vlan 1, vlan 1002~1005는 기본 VLAN이기 때문에 삭제 및 수정이 불가능하다.

Fa0/1가 브로드 케스트를 보내면 VLAN(1)에 속해 있는 모든 포트에 브로드 케스트를 보낸다.

VLAN이 같아야지 같은 네트워크이다.

3. VLAN 생성

- SW1, SW2에서 vlan 11, vlan 12, vlan 13을 생성하도록 한다.

SW1#conf t

SW1(config)#vlan 11

SW1(config-vlan)#name VLAN_A -> 주석역할, 동작 영향 x

SW1(config-vlan)#

SW1(config-vlan)#vlan 12

SW1(config-vlan)#name VLAN_B

SW1(config-vlan)#

SW1(config-vlan)#vlan 13

SW1(config-vlan)#name VLAN_C

SW1(config-vlan)#end

SW1#show vlan brief

4. VLAN Access 설정

- SW1 VLAN Access 실시

vlan 11 - f0/1

vlan 12 - f0/2

SW1#conf t

SW1(config)#int fa0/1

SW1(config-if)#switchport mode access

SW1(config-if)#switchport access vlan 11

SW1(config-if)#

SW1(config-if)#int fa0/2

SW1(config-if)#switchport mode access

SW1(config-if)#switchport access vlan 12

SW1(config-if)#end

SW1#show run

SW1#show vlan brief

A, B 컴퓨터가 같은 스위치에 연결되어 있기 때문에 같은 네트워크라고 생각할 수 있지만 VLAN이 다르기 때문에 다른 네트워크이다. 따라서 A 컴퓨터에서 B 컴퓨터로 ping을 보내도 가지 않는다.

- SW2 VLAN Access 실시

vlan 11 - f0/3

vlan 12 - f0/4

vlan 13 - f0/5

SW2#conf t

SW2(config)#int fa0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 11

SW2(config-if)#

SW2(config-if)#int fa0/4

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 12

SW2(config-if)#

SW2(config-if)#int fa0/5

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 13

SW2(config-if)#end

SW2#show run

SW2#show vlan brief

5. 트렁크 구성

- 트렁크란 하나의 링크를 이용하여 서로 다른 VLAN 프레임들을 전송 처리하는 구간을 의미한다.

- 트렁크를 구성하려면, IEEE 802.1q 트렁크 프로토콜을 사용해야 한다.

- 이때, 이더넷 프레임에 VLAN-ID 정보를 갖고 있는 dot1q Tag(4Byte)를 추가한다.

- '02_VLAN(IEEE 802.1q).pcap' 파일 확인

dot1q 트렁크

SW1[F0/24]---------------------------------[F0/24]SW2

SW1#conf t

SW1(config)#int fa0/24

SW1(config-if)#switchport trunk encapsulation dot1q

SW1(config-if)#switchport mode trunk

SW1(config-if)#end

SW2#conf t

SW2(config)#int fa0/24

SW2(config-if)#switchport trunk encapsulation dot1q

SW2(config-if)#switchport mode trunk

SW2(config-if)#end

SW1,SW2#show run

SW1,SW2#show int trunk

fa0/24 인터페이스가 trunk로 설정되어있다.

Vlans allowed and active in management domain에서 fa0/24가 사용하는 vlan번호를 확인 할 수 있다.(1, 11, 12)

6. PC IP 주소 설정

- 서로 다른 VLAN이 같은 서브넷 IP 주소를 사용하면, 네트워크 이름이 중복된다.

- 그렇기 때문에 서로 다른 VLAN은 서로 다른 서브넷 IP 주소를 사용해야 한다.

- 또한, 다른 VLAN은 다른 서브넷을 사용해야지만, 기본 게이트웨이를 각각 사용할 수 있다.

- VLAN 11 - 192.168.11.0/24

- VLAN 12 - 192.168.12.0/24

- VLAN 13 - 192.168.13.0/24

VLAN 11 - A 192.168.11.1/24 GW 192.168.11.254

- C 192.168.11.3/24 GW 192.168.11.254

VLAN 12 - B 192.168.12.2/24 GW 192.168.12.254

- D 192.168.12.4/24 GW 192.168.12.254

VLAN 13 - E 192.168.13.5/24 GW 192.168.13.254

- 같은 VLAN 간에 Ping 테스트

A>ping 192.168.11.3

A>arp -a

B>ping 192.168.12.4

B>arp -a

서로 같은 VLAN은 통신이 가능하다. A -> C

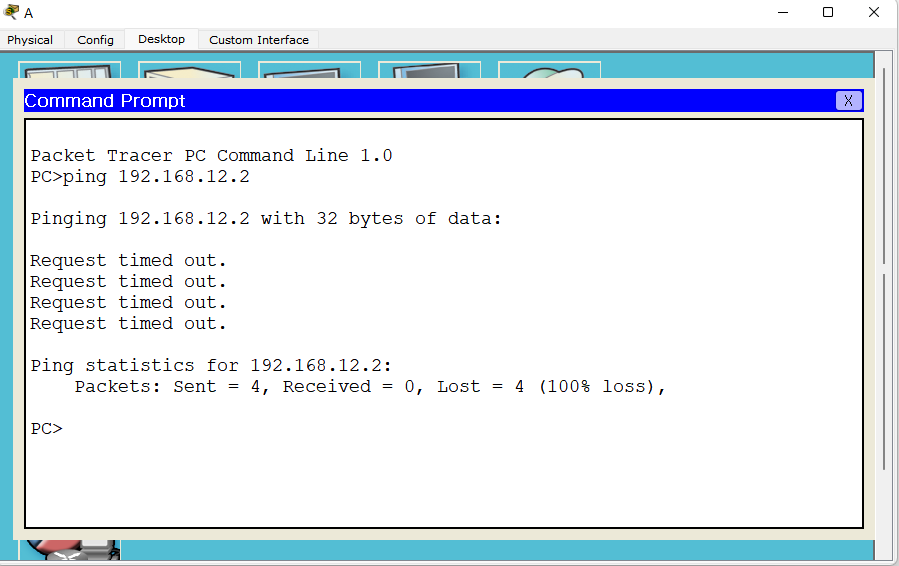

- 서로 다른 VLAN 간에 Ping 테스트

A>ping 192.168.12.4

A>ping 192.168.13.5

서로 다른 VLAN은 통신이 불가능하다. A -> E

7. Inter-VLAN 구성

- 각각 VLAN에 대한 기본 게이트웨이를 라우터를 이용하여 구성한다.

- 필요 사항 : 스위치 트렁크 구성, 라우터 서브-인터페이스 & 트렁크

(dot1q)

R1[F0/0]------------------------------------------------[F0/10]SW1

F0/0.11 (vlan 11 dot1q) 192.168.11.254

F0/0.12 (vlan 12 dot1q) 192.168.12.254

F0/0.13 (vlan 13 dot1q) 192.168.13.254

- SW1 F0/10 트렁크 설정

SW1#conf t

SW1(config)#int fa0/10

SW1(config-if)#switchport trunk encapsulation dot1q

SW1(config-if)#switchport mode trunk

SW1(config-if)#end

SW1#show run

- R1 F0/0 서브-인터페이스를 이용한 VLAN 게이트웨이 및 트렁크 설정

R1#conf t

R1(config)#int fa0/0

R1(config-if)#no shutdown

R1(config-if)#

R1(config-if)#int fa0/0.11 -> 이름은 아무거나 해도된다.

R1(config-subif)#encapsulation dot1q 11

R1(config-subif)#ip address 192.168.11.254 255.255.255.0

R1(config-subif)#

R1(config-subif)#int fa0/0.12

R1(config-subif)#encapsulation dotq 12

R1(config-subif)#ip address 192.168.12.254 255.255.255.0

R1(config-subif)#

R1(config-subif)#int fa0/0.13

R1(config-subif)#encapsulation dotq 13

R1(config-subif)#ip address 192.168.13.254 255.255.255.0

R1(config-subif)#end

R1#show run

R1#show ip route

R1#show int fa0/0.11

R1#show int fa0/0.12

R1#show int fa0/0.13

SW1#show int trunk

fa0/0은 링크가 하나이지만 .11, .12, .13으로 눈에는 안보이지만 나눠져 있다.

fa0/0.11은 VLAN 11이 이용하는 통로이고 defaul-gateway는 192.168.11.254이다.

192.168.11.0 네트워크로 나갈려면 fa0/0.11 통로를 이용해서 나가면 된다.

A 컴퓨터에서 게이트웨이로 ping이 된다.

Inter-VLAN을 구성했기 때문에 다른 VLAN 끼리도 통신이 가능하다. -> 기본 게이트웨이를 거치기 때문이다

하지만 A 컴퓨터에서 E 컴퓨터로는 통신이 안된다.

그 이유는 SW1에서 E 컴퓨터 VLAN13 이 없기 때문이다. 따라서 SW1까지 요청이 와도 VLAN13이 없어서 경로가 없어 보낼 수 가 없다. 따라서 SW1에서 VLAN13을 추가해주면 해결된다.

8. Inter-VLAN 구성 확인

- Inter-VLAN을 구성하면, 각 VLAN PC들은 인터넷이 가능하다.

- 하지만, R1(라우터) 라우팅 기능때문에 서로 다른 VLAN 간에도 유니케스트가 가능해진다.

- 만약, 서로 다른 VLAN 간에 유니케스트를 차단하려면, R1에서 ACL를 구성해야 한다.

E>ping 192.168.11.1 <- A

E>ping 192.168.11.3 <- C

E>ping 192.168.12.2 <- B

E>ping 192.168.12.4 <- D

E>tracert 192.168.11.1

E>tracert 192.168.11.3

E>tracert 192.168.12.2

E>tracert 192.168.12.4

[참고] Voice VLAN & Native VLAN

- Voice VLAN : 스위치가 IP Phone에게 VLAN 정보를 광고할때 사용하는 VLAN 설정

- Native VLAN : dot1q 트렁크 포트가 Untagged 프레임을 수신하면 처리하는 VLAN(기본값 VLAN 1)

- Untagged 프레임 : dot1q Tag 정보(VLAN-ID)가 없는 이더넷 프레임

Ex) Voice VLAN & Native VLAN

Switch[F0/1]-----------------[SW]IP Phone[PC]--------------------PC

VLAN 101 - IP Phone

VLAN 102 - PC

conf t

!

vlan 101

name Phone

!

vlan 102

name PC

!

int fa0/1

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk native vlan 102

switchport voice vlan 101

end

!

Switch#show int fa0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 102

Voice VLAN: 101

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

~ 중간 생략 ~

do show vlan brief -> 관리자 모드에서 할 수 있는거 다함위치가 어디든

이동

int range fa0/1 -10, fa0/15 - 17, fa0/20

switchport mode access

switchport access vlan 11

'네트워크' 카테고리의 다른 글

| DHCP&NAT (0) | 2022.05.18 |

|---|---|

| STP (0) | 2022.05.09 |

| 와일드카드 마스크, ACL (0) | 2022.04.27 |

| 동적 경로 OSPF (0) | 2022.04.26 |

| 동적 경로 EIGRP 프로토콜 (0) | 2022.04.25 |